Einführung Microsoft Defender for Identity im Fertigungsbetrieb

Ein fertigendes Unternehmen mit Sitz im Westerwald mit 130 Mitarbeitern wurde von uns im Kontext Microsoft 365-Sicherheit beraten und unter anderem anschließend der Rollout von Defender for Identity umgesetzt.

Zeitraum:

September 2024

Geleistete Personentage:

2 PT

Projekt:

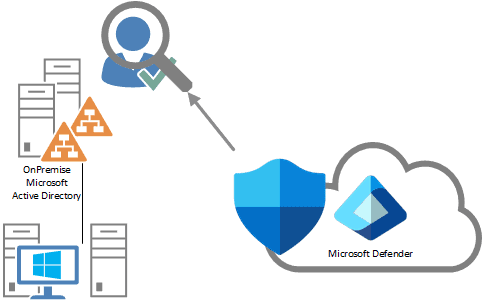

Der Kunde betreibt eine hybride IT-Infrastruktur, wobei die lokalen Clients primär OnPremise verwaltet werden und die betriebskritischen Anwendungen ebenfalls in der lokalen Infrastruktur betrieben werden. Der Kunde nutzt bereits Microsoft 365 für verschiedene SaaS-Dienste wie Exchange Online, Teams und Sharepoint.

Um das Risiko von Angriffsverläufe durch u. A. Diebstahl von privilegierten Identitäten (Administrator-Accounts) zu mindern, wurde bereits das Active Directory Ebenenmodell (Tiermodell) umgesetzt. Zusätzlich sollen die Systeme aktiv überwacht werden und Anomalien erkannt werden. Dies soll durch Microsoft Defender for Identity erfolgen.

Defender for Identity wird pro User lizenziert und kann als eigenständiges Produkt oder im Rahmen der Enterprise Mobility Security E5-Lizenz, Microsoft 365 E5 (Security) abonniert werden.

Defender for Identity überwacht Anmeldereignisse von Benutzerkonten und verfolgt die Nutzung auf den Systemen. Erkennt das System Muster eines Angriffs, wird dieser im Defender Portal als möglicher Angriff aufgezeichnet und lässt dort durch die Visualisierung nachvollziehen. Es lassen sich nach ausreichender Telemetrie-Sammlung auch automatische Aktionen bei Auftreten bestimmter Bedrohungen konfigurieren.

Im Rahmen des Projektes wurde das Sizing für die Domaincontroller-Ressourcen vorgenommen, die Sensoren installiert und Richtlinien für den Zugriff auf die Clients konfiguriert.

Besonders sensible Accounts wurden entsprechend gekennzeichnet und durch Testfälle auf Clients bzw. Servern die Funktionsfähigkeit von Defender for Identity nachgewiesen.

Nach dem Rollout wurden die Ereignisse im Dashboard gemeinsam bewertet und das Vorgehen bei Eintreten von Ereignissen im Defender Portal abgestimmt.

Um bei kritischen Ereignissen möglichst schnell reagieren zu können, wurde die Benachrichtigung via E-Mail an einen Verteiler von relevanten Personen eingerichtet.

- Analyse Bestandsumgebung

- Ermittlung der Lücken im aktuellen Sicherheitskonzept

- Vorstellung Microsoft Defender for Identity

- Planung der Umsetzung

- Umsetzung der Lösung

- Konfiguration der Parameter für False-Positive-Meldungen

- Microsoft Defender for Identity

- Microsoft 365

- Microsoft Active Directory

- Gruppenrichtlinien

- Microsoft Windows Server 2022

- Microsoft Windows 11

Herausforderungen:

- False Positive-Ereignisse bewerten und Maßnahmen zur Vermeidung konfigurieren