Redesign des Active Directory - Projekt Roadmap

Aufgrund von Compliance-Anforderungen oder bedingt durch Legacy Anwendungen, werden heute immer noch viele Infrastrukturen hybrid betrieben. Für die Verwaltung der Identitäten und Berechtigungen kommt hier heute häufig das Active Directory zum Einsatz. Sofern der Verzeichnisdienst über Entra Connect nach Entra ID (ehemals Azure AD) synchronisiert wird, ist die Quelle der Unternehmensidentitäten zumeist das Active Directory. Ein Grund mehr das Active Directory unter die Lupe zu nehmen.

In dem Artikel Active Directory Tiermodell wurde bereits das Ebenenmodell deren Nutzen und Umsetzung beschrieben. In der nun regelmäßig veröffentlichten Serie wollen wir die Schritte zur Härtung des Active Directory skizzieren.

Healthcheck Active Directory

Zunächst gilt es die Active Directory-Domäne zu analysieren: Aufbau der Verzeichnisstruktur, Gruppenrichtlinieninhalte und deren Verlinkung in der Struktur, DNS- und NTP-Topologie, sowie die Replikationstopologie sind hier einige der Punkte welche zu prüfen sind. Bestehende Fehler müssen behoben werden, Klassiker sind hier z. B. Fehler in der DNS-Auflösung, lange Replikationszeiten, fehlende Anwendung der Gruppenrichtlinien auf den Clients.

Auch inaktive Clients, Benutzerkonten und ungenutzte Gruppenobjekte müssen bewertet und in Phasen den Status „gelöscht“ erreichen.

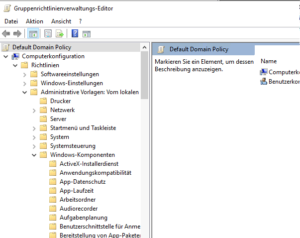

Konsolidierung und Optimierung der Gruppenrichtlinien

Oft „historisch gewachsen“ sind immer noch Richtlinien für Produkte im Einsatz, welche in der IT-Landschaft nicht mehr eingesetzt werden oder aber Richtlinien die seit Jahren als Template nicht aktualisiert wurden und daher nicht mehr effektiv angewendet werden.

Hier gilt es zu bewerten welche Richtlinien noch genutzt werden und diese effektiv zusammen zu führen.

Darüber hinaus sollten Härtungsmaßnahmen z. B. auf Basis des Microsoft Compliance Toolkit oder der Center for Internet Security (CIS)-Policy-Sets für Windows Server– und Clients angewendet werden. Die Herausforderung ist hierbei nicht das Importieren, sondern unter Abwägung der Betriebsfähigkeit und des Sicherheitsrisikos einzelne Richtlinien zu ermitteln welche dann übergangsweise abgeschwächt werden um branchenspezifische Anwendungen und deren betriebskritische Funktionen sicherzustellen. Unabhängig, ob man hier nun das Active Directory und die Gruppenrichtlinien nutzt oder Policy-Sets via RMM-Lösungen oder Intune, bleibt dies eine dauerhafte Herausforderung.

Im nächsten Artikel geht es um die organisatorische Festlegung der administrativen Scopes…