Was ist das Active Directory Tiermodell?

Regelmäßig empfehlen Pentester die Umsetzung des Tiermodells im Active Directory.

Es handelt sich um ein Sicherheitsmodell und wurde bereits im alten ESAE (Enhanced Security Architecture Environment) des Herstellers Microsoft empfohlen. ESAE ist inzwischen überholt, einige Module hiervon werden aber weiterhin empfohlen.

Was bezweckt das Tiermodell?

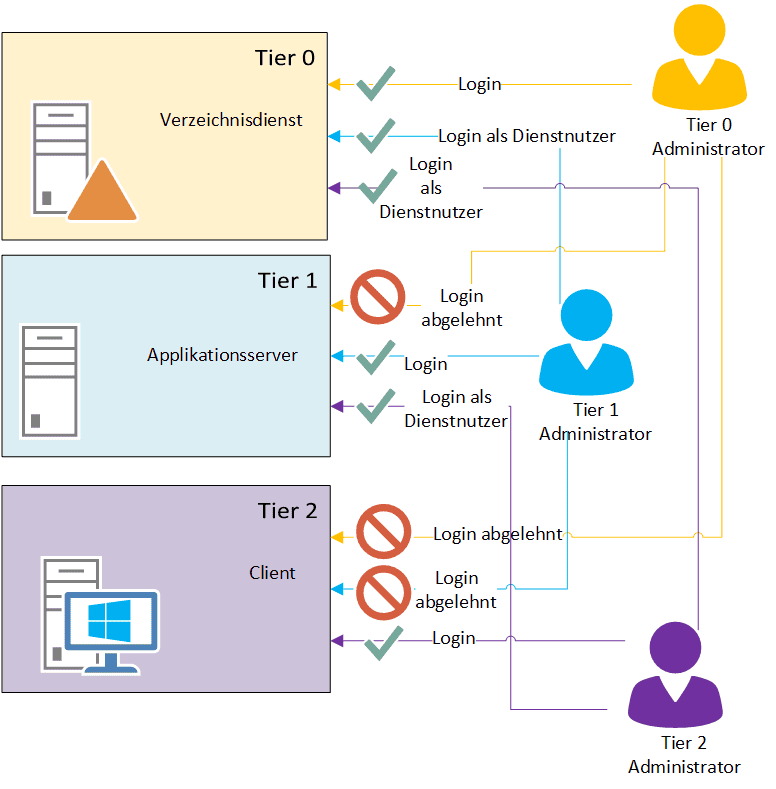

Das Ebenenmodell soll es einem potenziellen Angreifer schwer machen in höhere Ebenen einzubrechen. Ein Angreifer beginnt oftmals in einer niedrigen Ebene (Tier 2: Clients) und versucht dort Zugangsdaten bzw. Privilegien von diesem System zu verwenden um höherwertige Ziele zu übernehmen. Grundsätzlich gibt es drei Ebenen: Tier 0 (Identitätsebene), Tier 1 (Applikationsebene) und Tier 2 (Endgeräteebene).

Was wird konkret umgesetzt?

Die Hosts werden zunächst der jeweiligen Ebene zugeordnet.

Über Gruppenrichtlinien konfiguriert man, dass sich privilegierte Accounts nicht auf weniger privilegierten Systemen anmelden können. Hierdurch werden Fußabdrücke der Accounts auf Systemen niedrigerer Ebenen unterbunden.

Zuletzt konfiguriert man die Anmeldearten für Accounts auf den Hosts um hier nochmals die Angriffsfläche zu reduzieren. Anmeldung von Serviceaccounts werden z. B. auf die Hosts beschränkt, auf denen sie verwendet werden. Auch die Art der Anmeldung (u. A. interaktiv, Remotedesktop oder über das Netzwerk) wird konfiguriert.

Wichtig ist, dass ein weniger privilegierter Benutzer weiterhin Dienste einer höheren Ebene nutzen kann, nicht aber administrieren. Ein Tier 2-Benutzer kann sich gegen den Verzeichnisdienst (Tier 0) authentifizieren, aber z. B. nicht neue Benutzerkonten mit dem Tier 2-Benutzer erstellen.

Ist die Umgebung anschließend sicher?

Im Prinzip verhält es sich hier wie mit der Hauseingangstür. Mit genügend Zeit und entsprechendem Werkzeug kann man immer einbrechen. Letztlich geht darum, sich dem heute genutzten Angreiferwerkzeugset zu stellen und es ihm schwerer zu machen. Das Tiermodell ist hier ein wichtiger Schritt in die richtige Richtung, aber es gibt natürlich noch viele Maßnahmen, um die Sicherheit zu erhöhen, u. A. :

- Einführung Jumphosts

- Einführung Netzwerksegmentierung

- Einführung Rechte/Rollenkonzept mittels Delegierung

- vollständige Systemdokumentation

- Einführung Windows LAPS

- Umsetzung Härtungsrichtlinien für Clients und Server

- Anpassung der Passwortrichtlinien

- Einführung Logging- und Analyseserver

Gerne unterstützen wir Sie beratend oder bei der Umsetzung der Maßnahmen. Nehmen Sie hierzu einfach Kontakt via Chat oder über das Kontaktformular auf.