Aufbau einer neuen zwistufigen PKI-Infrastruktur auf Basis von Microsoft Active Directory Certificate Services

Ein ISO 27001-zertifizierter mittelständisch geprägter Kunde in Bonn mit etwa 300 Mitarbeitern im Bereich Förderung im Sozialwesen, welcher bereits längere Zeit eine hybride Infrastruktur mit starkem SaaS-Fokus nutzt.

Zeitraum:

März 2025

Geleistete Personentage:

2 PT

Projekt:

Die aktuelle rootCA der internen Microsoft Active Diretcory Certificate Services (ADCS) basierten PKI-Infrastruktur läuft in Kürze aus.

Nach Vergleich der Optionen mit Microsoft Cloud PKI vs. Active Directory Certificate Services wurde das Aufsetzen der PKI auf Basis der ADCS-Dienste empfohlen. Gründe gegen die Microsoft Cloud PKI sind, dass nur Intune-verwaltete Endgeräte Zugriff auf die PKI haben und entsprechend lizenziert sein müssen, der Kunde nutzt automatisch ausrollende Zertifikatsvorlagen insbesondere im Windows Server-Umfeld

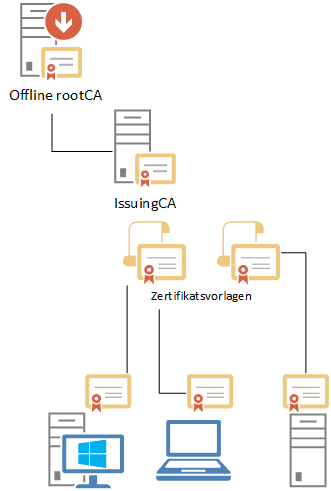

Im ersten Schritt wurden die Parameter für die neue PKI festgelegt. Es sollte wieder eine zweistufige PKI mit einer Offline rootCA und einer IssuingCA installiert werden.

Die Laufzeiten und kryptographischen Parameter wurden festgelegt.

Die bestehenden Zertifikatsvorlagen wurden auf Aktualität hin geprüft und nicht mehr notwendige Vorlagen aus der Veröffentlichung genommen.

Die Installation der rootCA und der IssuingCA auf Basis von Windows Server 2025 wurden vorgenommen und die notwendigen Rollen installiert.

Die AIA- und CDP-Endpunkte wurden bereinigt und die Empfehlungen aus den Pentests für die Berechtigungen umgesetzt.

Der öffentliche Teil des rootCA und IssuingCA-Zertifikats wurde via Gruppenrichtlinie an alle Windows-basierten Systeme verteilt.

Für alle anderen Systeme wurden ein Change-Ticket mit den entsprechenden Zertifikaten sowie Zertifikatsketten für die üblichen Linux, Unix und Java-Formate bereitgestellt.

Für die alte PKI wurde die CRL mit dem Enddatum der rootCA erstellt und auf dem CDP bereitgestellt.

Die CDP-Endpunkte der alten und neuen PKI sollen gleich bleiben.

Von der neuen PKI werden Zertifikate auf Basis von duplizierten aktualisierten Vorlagen für unkritische Systeme ausgerollt und auf Funktionalität hin geprüft.

Die eingesetzte Network Access Control-Lösung wurde um die neue CA-Chain erweitert und mit Testclients mit Clientzertifikaten der neuen PKI getestet.

Nach Rückmeldung der Anwendungsverwantwortlichen, dass die CA-Chain importiert wurde, wurde der Rollout der neuen Zertifikate begonnen.

- IST-Analyse Bestands-PKI

- Festlegung Zieldesign

- Installation neue PKI

- Bereinigung und Aktualisierung der aktuell genutzten Zertifikatsvorlagen

- Verteilung neuer Zertifikatskette

- Testrollout neuer Zertifikate auf unkritischen Systemen

- Rollout aller Vorlagen auf neuer PKI

- Microsoft Windows Server 2025 Datacenter

- Microsoft Windows 10

- Microsoft Windows 11

- Network Access Control

- Microsoft Active Directory Certificate Services

- Microsoft Active Directory Group Policies